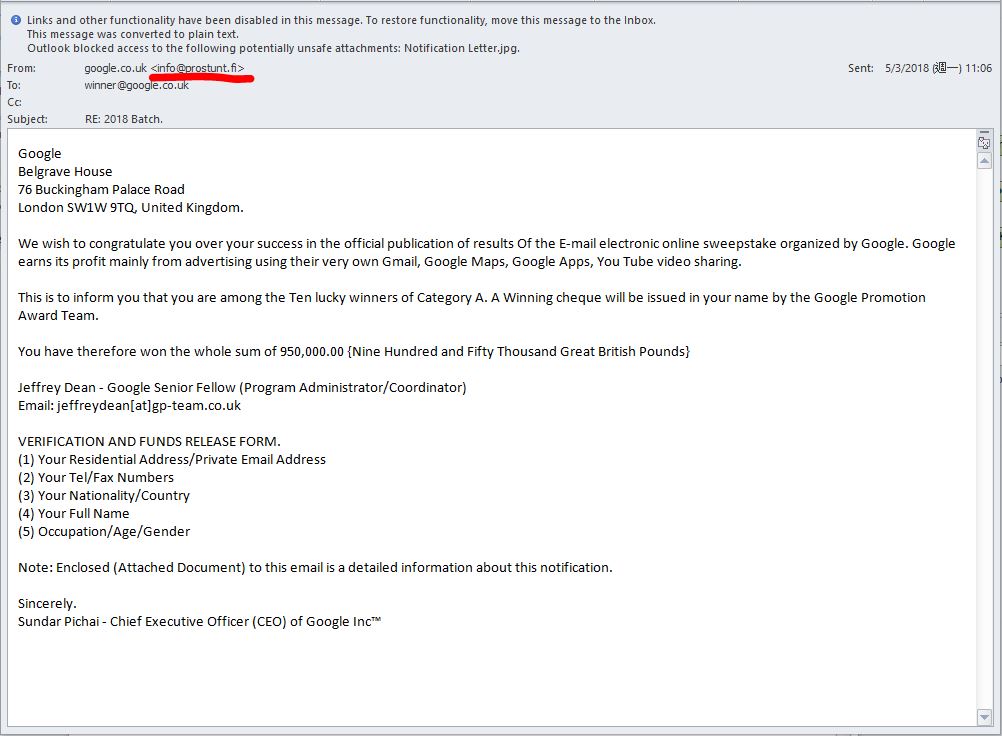

釣魚詐騙郵件是現在企業要審慎面對的問題,雖然現在許多使用者,逐漸已經養成資安意識,懂得主動檢查郵件中的網址連結,並且觀察有拼字和文法錯誤的粗糙釣魚郵件,而且不亂開郵件附檔。但你要知道,駭客要讓你上鉤的手法相當多變,可不僅僅於此。

近年惡意郵件不只是透過信中連結,帶到含有惡意程式或是假冒的網站,還會用以假亂真的寄件者或超連結網址,來混淆使用者,而且許多惡意附件也可能會夾帶在壓縮檔內,或是利用Office文件的巨集功能,讓使用者不小心而開啟或執行惡意巨集。

間接一點的方式還有,將惡意網站的超連結,放到郵件附檔的文件內容裡面,或是將惡意附檔放到雲端空間讓使用者去下載,手法相當五花八門,不過,近年還有讓你更意想不到的新招。

駭客利用既有檢查習慣的盲點,設計出更容易上當的釣魚手法

要知道,駭客現在也會利用一些資安防護好習慣的盲點,透過間接且不易察覺的方式,來讓用戶上當。

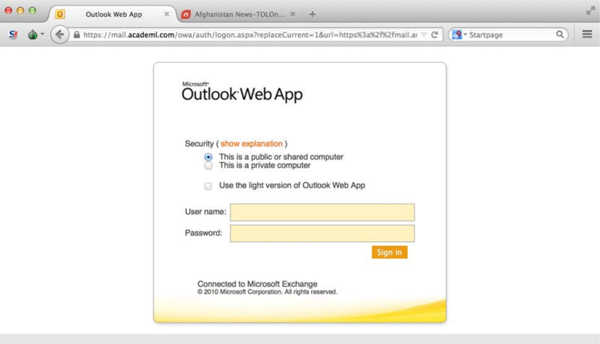

舉例來說,有駭客針對使用企業網頁郵件的用戶,設計出更巧秒的招數來誘騙。首先,他們寄送了一封釣魚郵件,可以偽裝成員工有興趣的內容,或是訂閱的新聞網站資訊,當使用者點擊郵件中的連結時,會開啟一個正常網站的新分頁,等使用者看完網站內容,回到原本的郵件信箱分頁瀏覽時,因為知道系統會在一段時間自動登出,所以重新登入,而在這樣的過程中,其實就中了駭客的圈套,導致使用者帳密被盜。

原來,雖然郵件連結開啟的網頁是正常網站,使用者即便有檢查新開分頁的網址,也看不出是問題,但事實上,使用者在點擊連結後,會先執行一段簡單的JavaScript程式碼,可以將原有的網頁郵件分頁,置換成釣魚網站頁面,內容則是假冒的郵件系統的登入畫面。

加上有些系統服務提供的保護機制,會在使用者沒有動作一段時間後,自動斷線,避免使用者忘記登出,當使用者回到原本的網頁郵件頁面時,可能已經習慣要重新輸入自己的帳號密碼來登入,由於這是已經開啟的分頁,通常不會特意去檢查網址的正確性,就出現了容易上鉤的新盲點。

另一種針對個人電子郵件的釣魚,不僅是偽裝系統通知信,還利用開放認證機制Open Authentication(OAuth),來直接取得讀信權限,也很獨特。

雖然使用者已經知道,不要在可疑的釣魚網站上,隨意輸入自己的帳號密碼,避免了因身分驗證動作,而被竊取帳密的可能性,但可能容易會忽略身分授權上的問題。

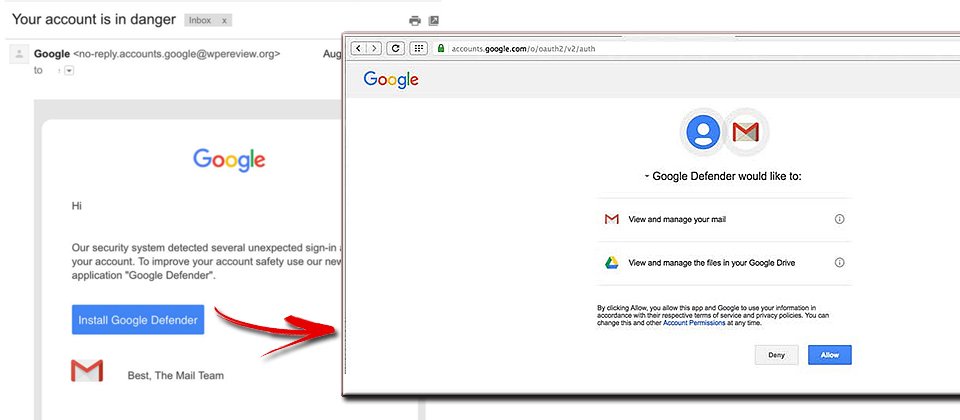

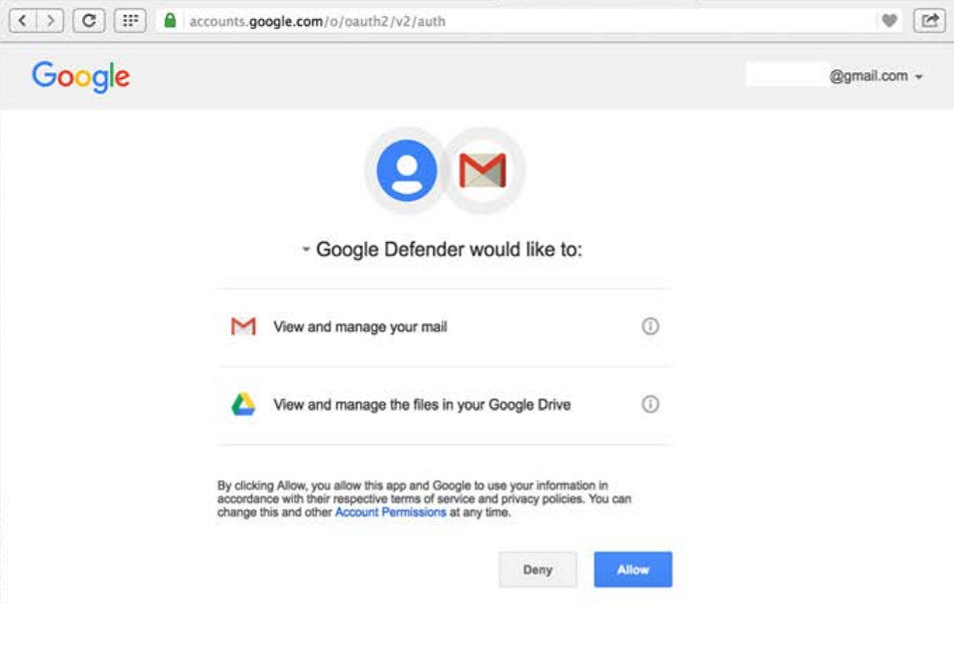

近期我們看到不少資安專家,都揭露了此一攻擊手法,趨勢科技臺灣區技術支援部資深經理簡勝財,幫我們做出進一步說明。在這種攻擊手法中,駭客寄來的釣魚郵件,可以偽裝成來自Gmail的安全通知,並要收件者安裝一個名為Google Defender的保護程式,使用者上鉤後,這時會連至一個應用程式存取授權的Google服務頁面,要求使用者授權,雖然這是一個真實的Google網站(accounts.google.com),但是,該應用程式,其實是攻擊者開發的第三方應用程式,而存取授權中則包含可以讀取與管理信件的能力。

因此,一旦用戶沒有戒心而同意存取授權,攻擊者就能檢視你的電子信箱,而無須取得你的帳號與密碼。

另外,在2017年5月,也有發生冒充友人邀請共同編輯Google Docs的釣魚郵件,若是使用者誤信,並且同意了授權存取,即讓攻擊者得以存取Gmail及Google Docs中的資料。

這也顯示釣魚郵件所用手法不斷精進,可以像過去一樣簡單,也能像上述如此多變,利用用戶已經養成好習慣的盲點,以及過往的操作經驗,來降低用戶的戒心。

使用者要瞭解的是,面對多變的詐騙釣魚郵件攻擊,可能無法全用同一種方式來看穿,已經養成的良好檢查習慣,也可能還是會出現新的盲點,被駭客拿來利用,需要保持警覺性與檢查更多細節,這就像資安防護設備的功能發展一樣,會隨著攻擊手法不斷變化,新增加不同的防護技術。

注意勒索軟體、BEC詐騙與技術支援詐騙的威脅

不論你自認對於惡意郵件、釣魚郵件的認識有多少,由於對方目的就是要讓你上鉤,因此不能輕忽上當的可能性,而且,上鉤後帶來的風險與威脅非常多,不僅是騙取帳密,造成更大傷害的勒索、詐財、偷資料等行為,樣樣都有,詐騙對象也大有不同,像是無差別式的攻擊,或是針對財務人員、人事部門與國外業務窗口等。

儘管這樣的攻擊方式並不新穎,但就是瞄準企業資安最薄弱的環節,也就是一般使用者,進而達到有效的攻擊。因此,電子郵件的進階安全防護,以及員工的郵件警覺性演練,相當重要。

現在,市面上已有不少郵件安全閘道類型設備與雲端服務可以選擇,且如今的價格其實比你想像便宜,而對於郵件帳號安全的機制,如雙因素認證與異常登入警示,你也要重視,甚至為避免企業郵件遭冒名的風險,不論是採用簽章、加密,以及使用DMARC等方式來驗證雙方電子郵件,也是作法,才能幫助企業過濾掉大部分的威脅。

但是,光靠設備來防護並不夠,使用者也要有足夠的警覺性,兩者需要相互配合,才能降低這些郵件帶來風險。

最後,在先前提到的新釣魚手法之外,還有許多常見招數,只要搭配不同社交工程手法或情境,依然能夠有效誘騙。接下來,我們從現今駭客最常用的3大網路犯罪類型,勒索軟體、商業電子郵件詐騙與技術支援詐騙,讓你認識各種詐騙釣魚所使用的方式與情境。

加密勒索軟體帶來的威脅,可說是近年最熱門的資安議題,不但讓個人電腦公司電腦或檔案伺服器的檔案被加密,無法正常開啟,而攻擊者也藉此攻擊並勒索比特幣,帶來資料或財物的損失,以及設備恢復正常運作的麻煩。

從加密勒索軟體的傳播方式來看,透過電子郵件、網頁掛馬或買下網路廣告,以及搭配系統漏洞與主動滲透的蠕蟲方式都有,而近年有不少加密勒索軟體,也是透過電子郵件為管道,以社交工程手法來誘使用戶上鉤。

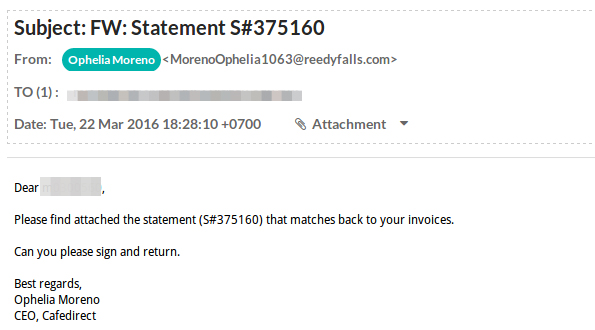

舉例來說,加密勒索軟體Petya偽裝為求職者信,是一種針對企業人力資源部門設計的招數,攻擊者在信中提供了Dropbox連結,並表示將求職照片與履歷表放在雲端儲存空間中,實際上則是一張讓用戶放送戒備的冒充求職者照片,以及裝成履歷表的解壓縮執行檔,若用戶不加思索開啟檔案,導致讓勒索軟體有機會入侵。

另一Petya變種GoldenEye,也是透過求職信方式散播,像是信中內容包含求職者的簡短介紹,並說明提供了兩個詳細的履歷文件,一個是正常的PDF檔,另一個則是包含惡意巨集的Excel檔。

去年最猖狂的勒索軟體Locky,最早也是偽裝在寄送發票的電子郵件,郵件附檔則是含惡意巨集的Word檔案,到2017年,Locky變種威脅與入侵方式也不斷變化,像是有研究人員發現,有的會在郵件中夾帶一個包含.js檔的ZIP附件,藉此方式入侵,以下載用來加密檔案的攻擊程式。

從這類攻擊的釣魚手法來看,不管是人事部門收到求職信,業務或財務部門收到郵件主題是發票相關的內容,這些招數也代表駭客可以偽裝成職務相關的正常郵件,利用各種假冒的內容與情境,或假冒熟識的人,讓使用者相信而點即連結與開啟附件。

更要注意的是,駭客除了可以將惡意檔案放在雲端空間或壓縮檔內,即便是一般用戶可能以為正常的文件類型檔案,其實也有被利用的可能性,不論是透過文件巨集或指令碼,還是將惡意連結放在PDF檔的內容裡面。以近期而言,應用.js檔與Office文件巨集功能的威脅,要特別注意。

若從資安公司近期的調查來看,像是郵件安全公司ProofPoint的2017第三季威脅報告中提到,在他們統計的所有電子郵件惡意威脅中,勒索軟體就占6成以上,數量相當龐大,其中勒索軟體Locky為大宗,佔所有勒索軟體信的8成。

雷达卡

雷达卡

发表于 2018-3-6 09:23:59

发表于 2018-3-6 09:23:59

提升卡

提升卡 置顶卡

置顶卡 沉默卡

沉默卡 喧嚣卡

喧嚣卡 变色卡

变色卡 显身卡

显身卡

发表于 2018-3-6 09:42:55

发表于 2018-3-6 09:42:55

睇唔明......

睇唔明...... 楼主

楼主